Oui, je sais, je parle beaucoup des projets DARPA. Mais avec plus de 3 milliards de budget, il n’est pas étonnant que des projets ébouriffants voient le jour régulièrement. Celui-ci concerne la cyberdéfense, et s’appelle PLAN-X. Et il est pour l’instant doté de 125M$/an (depuis 2012).

L’idée est de disposer d’un outil permettant, en temps réel, une navigation dans le cyberespace, une visualisation interactive des données, et l’élaboration de plans graphiques d’opérations. Comme dans les meilleurs films de science-fiction, l’opérateur de PLAN-X peut visualiser les réseaux et, le cas échéant, les intrusions en temps réel.

L’outil est présenté par la DARPA comme un outil d’unification des systèmes de cyberattaque et de cyberdéfense, sous forme d’une interface facile d’utilisation pour les « hackers militaires américains » (je cite) et a vocation à fournir un partage de la situation tactique (situational awareness) du cyberespace d’opérations. Ouf.

PLAN-X permet d’explorer des réseaux visuellement, et de déclencher des plans d’opération (envoi d’une sonde, scan d’un réseau, recherche de cibles ou de vulnérabilités, etc…). L’utilisateur est littéralement « projeté » dans le cyberespace, par l’utilisation de techniques de visualisation de données immersives. Il s’agit réellement d’une extension des techniques de cartographie militaire au cyberespace : un opérateur peut ainsi donner une mission de défense d’un « périmètre virtuel clé » : serveurs, routeurs, passerelles, ou toute autre zone sensible du cyberespace. Vous trouverez ci-dessous une vidéo de présentation par le chef de projet de la DARPA Frank Pound assez longue (je vous conseille de regarder la partie démo vers 28 minutes).

Pour construire leur modèle de données, les développeurs de PLAN-X se sont inspirés du modèle CybOX, un acronyme signifiant « Cyber Observable Expressions », disponible en suivant ce lien. Il s’agit d’un langage structuré permettant de représenter des évènements cyber-observables, par exemple la création d’une clé de registre, le trafic réseau parvenant à une adresse IP donnée, etc… Le système a été notamment développé par la société américaine MITRE. PLAN-X agrège nombre de ces techniques : ainsi des standards pour échanger des informations sur les menaces Cyber comme STIX ou TAXII, ou le langage de programmation visuelle SCRATCH permettant de construire graphiquement des plans d’action.

Le développement de PLAN-X a été confié à quelques géants comme Raytheon BBN et Northrop Grumman, mais de plus petites structures ont également été sollicitées. Ainsi, le système a été adapté à des lunettes de réalité virtuelle de type OCULUS RIFT avec l’aide de deux sociétés : Frog Design et Intific.

La démonstration permet de se projeter dans l’environnement virtuel du cyberespace en 3 dimensions, et de « tourner » autour des données (l’image ci-dessous, assez déformée, montre ce que voit l’opérateur à travers ses lunettes).

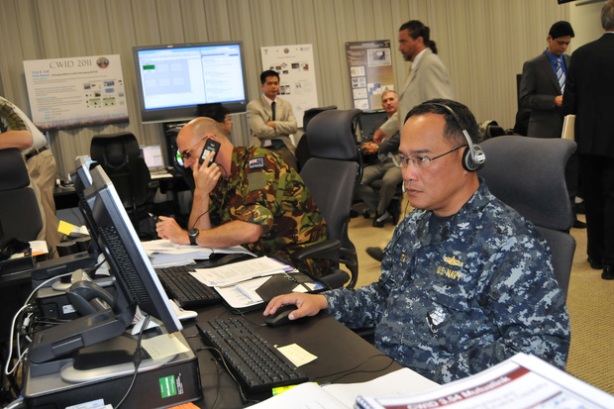

Après avoir été testé lors des exercices CyberFLAG et CyberGUARD en juin dernier, le système est annoncé pour une mise en service opérationnelle en 2017. Le premier objectif est de permettre à la Cyber Mission Force (CMF) de conduire des opérations coordonnées dans le cyberespace, via cet outil immersif véritablement impressionnant. Un pas de plus vers un futur à la « Minority Report ».