La robotique en milieu hostile pose de nombreux problèmes, notamment celui de déplacer des robots manipulateurs en zones, par exemple, contaminées. La récente catastrophe de Fukushima illustre ainsi la problématique : un robot de décontamination, ou de déblaiement, n’est pas facilement transportable sur zone, à la différence des robots d’investigation ou d’exploration de l’environnement.

Pour pallier ce problème, un ingénieux chercheur a trouvé une solution originale : des robots gonflables. Solution qui intéresse au plus haut point la DGA qui a mis le projet à l’honneur lors du dernier « Forum Innovation DGA ».

Sébastien Voisembert, le chercheur en question, a en effet développé ce concept au sein du CEA pour s’attaquer au problème de l’inspection d’installations nucléaires. Il a ensuite, par l’intermédiaire de la DGA, rencontré une PME spécialisée dans les solutions innovantes à base de textiles, la société Warein SA, qui a investi dans l’industrialisation du concept. Le projet bénéficie également d’une subvention RAPID par la DGA.

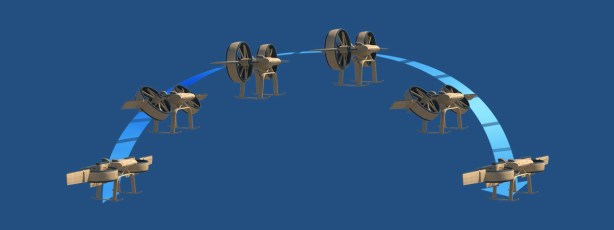

Ce concept est baptisé « robot gonflable à fort élancement » et la problématique afférente n’est pas simple : comment articuler une telle structure gonflable ? Quelles sont les performances atteignables ? Quelles sont les matières permettant d’assurer la rigidité et l’étanchéité d’une telle structure, et quels types d’actionneurs utiliser ?

Après quelques années, une thèse, plusieurs brevets et un projet RAPID, le système est aujourd’hui fonctionnel, comme le montre la vidéo ci-dessous :

Les avantages d’un tel robot :

- La légèreté et la facilité de transport et de stockage

- L’entretien : comme l’explique Sébastien Voisembert, le meilleur moyen de rendre un robot intrinsèquement sûr, d’un point de vue mécanique est de réduire drastiquement sa masse et sa dureté: les risques liés aux contacts sont ainsi évités.

- La résistance aux chocs

- Le silence de fonctionnement

- L’absence de risque pour les utilisateurs.

Finalement, la modularité dans la dimension du robot est également un avantage fort, puisque la longueur du bras et le nombre d’articulations sont ajustables en fonction des applications et des conditions d’emploi.

Vous trouverez plus d’images et d’informations sur le site de la société Warein et la thèse de S. Voisembert en suivant ce lien.

Images (C) DGA, Warein SAS, Ouest France