Je suis d’accord, les articles sur les solutions anti-drones fleurissent sans doute un peu trop sur Internet, ainsi d’ailleurs que sur ce blog. J’ai donc tendance à lever le pied sur ce type de sujets – mais pour le coup, l’approche que je vous propose de décrire ici est intéressante. Car plutôt que de détecter la présence d’un drone, il s’agit de savoir si celui-ci vous observe ou non.

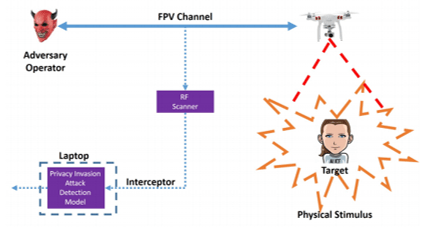

Pour ce faire, les chercheurs de la prestigieuse université Ben Gurion à Beer Sheva ont développé une approche originale visant à comprendre ce que le drone observe. La méthode est ingénieuse et repose sur l’analyse du signal radio de transmission des données à la station de contrôle.

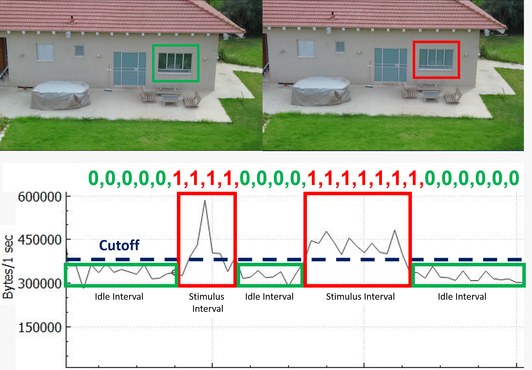

La technique repose sur ce que l’on appelle les « delta frames », une technologie utilisée dans le domaine du streaming vidéo. Pour expliquer simplement le principe, il suffit de comprendre que dans une vidéo, généralement seul un petit pourcentage des pixels diffère entre deux images successives. Evidemment, cela dépend de la complexité et de la dynamique de la vidéo, mais il est plus avantageux, en termes de compression, de ne transmettre que les différences entre images successives en lieu et place des images brutes. Donc si l’on simplifie, si je regarde une maison ou une fenêtre et que je souhaite transmettre l’information, il n’y aura qu’un très petit nombre de pixels qui changera entre deux frames successives.

Le delta framing utilise donc cette approche, en transmettant dans le flux vidéo des P-Frames ou des B-Frames (les premières dites prédictives ne contiennent que les changements par rapport aux frames précédentes, les secondes dites bidirectionnelles sont des P-Frames qui contiennent aussi des informations sur la frame suivante).

Si l’on intercepte le flux radio de transmission des données par un dispositif assez simple (ci-dessus), on peut tenter de comprendre la nature de l’image, en regardant uniquement l’enchaînement des delta frames. L’idée est d’identifier des « patterns » dans l’enchaînement des frames en provoquant un stimulus artificiel qui sera observé et donc transmis par le drone.

Dans l’expérience, les chercheurs utilisent un « smart film », en gros un film transparent qui devient opaque lorsqu’il reçoit une stimulation électrique. En faisant clignoter la fenêtre munie du smart film, les chercheurs génèrent un pattern clignotant reconnaissable dans le streaming vidéo, qui permet de déterminer que le drone effectivement observe la maison.

Là où c’est extrêmement malin, c’est que le système est totalement indépendant de la nature des frames, et donc fonctionne même en présence de trames cryptées. Au passage, l’équipe de Ben Gurion comprend le célèbre professeur Adi Shamir, l’un des inventeurs du système de cryptage RSA.

L’expérience est visible ici (et s’appelle « Game of Drones ») – elle permet de bien comprendre le dispositif :

On voit clairement que le streaming video change de nature selon un pattern donné, lorsque le stimulus est présenté. Alors certains peuvent dire que cela ne fonctionnerait pas en réalité car le pattern serait visible, ou que le drone bougerait trop… En réalité, on peut imaginer une grande variété de dispositifs de « watermarking » qui pourraient exploiter les delta frames, sans que l’observateur ne s’en rende compte (par exemple en générant des variations subtiles dans des longueurs d’onde peu visibles). Evidemment, si le drone capture les images sans les transmettre, l’approche ne fonctionne pas ; c’est l’une des limites du système.

En tout cas l’idée est véritablement innovante, et pourrait constituer la base d’une nouvelle génération de systèmes de détection (sans doute peu onéreux) applicables à des installations sensibles.

Pour les lecteurs intéressés, vous trouverez l’article ici